O Microsoft Malware Protection Center disponibilizou para download seu Relatório de ameaças sobre rootkits. O relatório examina um dos tipos mais insidiosos de organizações e indivíduos ameaçadores de malware atualmente - o rootkit. O relatório examina como os invasores usam rootkits e como os rootkits funcionam nos computadores afetados. Aqui está uma essência do relatório, começando com o que são Rootkits - para o iniciante.

Rootkit é um conjunto de ferramentas que um invasor ou um criador de malware usa para obter controle sobre qualquer sistema exposto / desprotegido que normalmente seria reservado para um administrador do sistema. Nos últimos anos, o termo "ROOTKIT" ou "ROOTKIT FUNCTIONALITY" foi substituído por MALWARE - um programa projetado para ter efeitos indesejáveis em computadores saudáveis. A principal função do malware é retirar secretamente dados valiosos e outros recursos do computador de um usuário e fornecê-lo ao atacante, dando a ele controle total sobre o computador comprometido. Além disso, eles são difíceis de detectar e remover e podem permanecer ocultos por longos períodos, possivelmente anos, se passados despercebidos.

Então, naturalmente, os sintomas de um computador comprometido precisam ser mascarados e levados em consideração antes que o resultado se torne fatal. Particularmente, medidas de segurança mais rigorosas devem ser tomadas para descobrir o ataque. Mas, como mencionado, uma vez que esses rootkits / malware estejam instalados, seus recursos furtivos dificultam a remoção e os componentes que podem ser baixados. Por esse motivo, a Microsoft criou um relatório sobre ROOTKITS.

Relatório de Ameaças ao Centro de Proteção contra Malware da Microsoft em Rootkits

O relatório de 16 páginas descreve como um invasor usa rootkits e como esses rootkits funcionam nos computadores afetados.

Tipos de rootkits

Há muitos lugares onde um malware pode se instalar em um sistema operacional. Então, principalmente, o tipo de rootkit é determinado por sua localização, onde executa sua subversão do caminho de execução. Isso inclui:

- Rootkits do modo de usuário

- Kits de rootkits de modo kernel

- Rootkits / bootkits do MBR

O possível efeito de um comprometimento de rootkit no modo kernel é ilustrado por meio de uma captura de tela abaixo.

Famílias notáveis de malware que usam a funcionalidade do Rootkit

Win32 / Sinowal13 - Uma família de malware de múltiplos componentes que tenta roubar dados confidenciais, como nomes de usuário e senhas, para diferentes sistemas. Isso inclui tentativas de roubar detalhes de autenticação para várias contas FTP, HTTP e de e-mail, bem como credenciais usadas para operações bancárias on-line e outras transações financeiras.

Win32 / Cutwail15 - Um Trojan que baixa e executa arquivos arbitrários. Os arquivos baixados podem ser executados a partir do disco ou injetados diretamente em outros processos. Embora a funcionalidade dos arquivos baixados seja variável, o Cutwail geralmente baixa outros componentes que enviam spam.

Ele usa um rootkit de modo kernel e instala vários drivers de dispositivo para ocultar seus componentes dos usuários afetados.

Win32 / Rustock - Uma família de múltiplos componentes de Trojans de backdoor habilitados para rootkit foi inicialmente desenvolvida para auxiliar na distribuição de e-mails “spam” por meio de botnet. Uma botnet é uma grande rede controlada por invasores de computadores comprometidos.

Proteção contra rootkits

Evitar a instalação de rootkits é o método mais eficaz para evitar infecções por rootkits. Para isso, é necessário investir em tecnologias de proteção, como antivírus e firewall. Tais produtos devem adotar uma abordagem abrangente de proteção, usando detecção baseada em assinatura tradicional, detecção heurística, capacidade de assinatura dinâmica e responsiva e monitoramento de comportamento.

Todos esses conjuntos de assinaturas devem ser mantidos atualizados usando um mecanismo de atualização automatizado. As soluções antivírus da Microsoft incluem uma série de tecnologias projetadas especificamente para mitigar rootkits, incluindo monitoramento de comportamento de kernel ativo que detecta e relata tentativas de modificar o kernel de um sistema afetado e direciona a análise do sistema de arquivos que facilita a identificação e remoção de drivers ocultos.

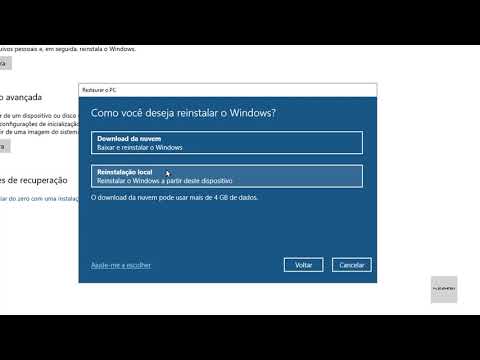

Se um sistema for encontrado comprometido, uma ferramenta adicional que permita inicializar em um ambiente conhecido ou confiável pode ser útil, pois pode sugerir algumas medidas de correção adequadas.

Sob tais circunstâncias,

- A ferramenta de Varredura de Sistema Independente (parte do Conjunto de Ferramentas de Diagnóstico e Recuperação da Microsoft (DaRT)

- O Windows Defender Offline pode ser útil.

Para obter mais informações, você pode baixar o relatório em PDF do Centro de Download da Microsoft.

Posts relacionados:

- Lista de software gratuito para remoção de rootkit no Windows

- Baixar McAfee Rootkit Remover para Windows

- Bitdefender Rootkit Remover para Windows lançado

- Como proteger o processo de inicialização do Windows 10

- O que é o rootkit? Como funcionam os rootkits? Rootkits explicados.